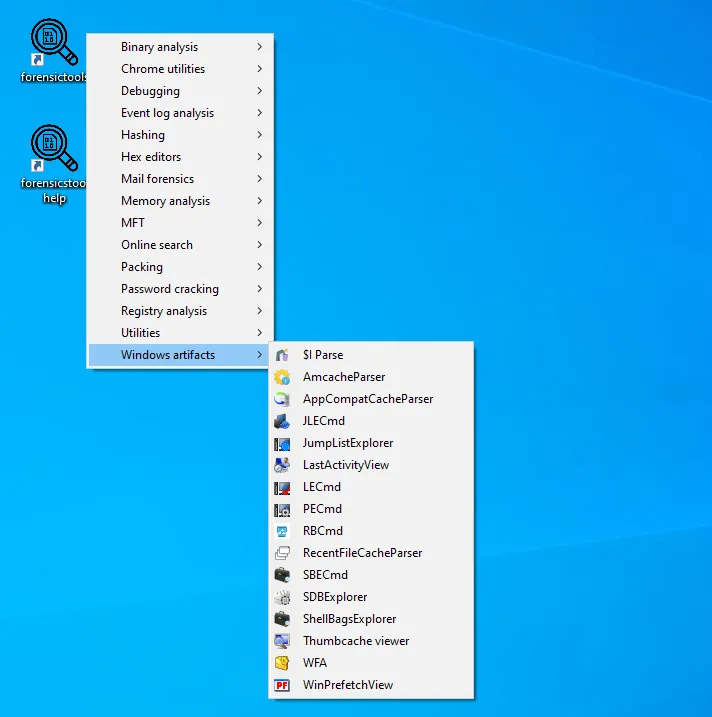

数字取证与应急响应:探索Forensictools工具包的威力

forensictools简介

forensictools是一个专为数字取证而设计的工具包,提供了广泛的工具。其主要目标是简化用于进行取证检查的虚拟环境的创建。

除了安装工具之外,forensictools还将程序无缝集成到 Windows PATH 中。这种集成允许直接从命令行轻松使用这些工具,无需手动设置或配置。

可以在此处找到包含所有工具的列表。

工具清单

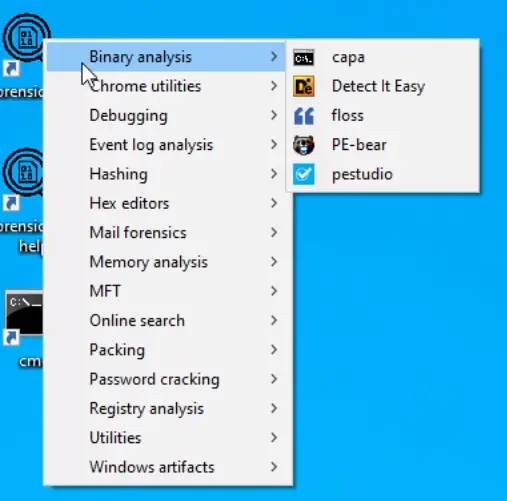

二进制分析

capa

capa检测可执行文件中的功能。您针对 PE、ELF、.NET 模块、shellcode 文件或沙箱报告运行它,它会告诉您它认为该程序可以做什么。例如,它可能表明该文件是后门、能够安装服务或依赖 HTTP 进行通信。

例子:

capa.exe suspicious.exe -vvcapa 05be49819139a3fdcdbddbdefd298398779521f3d68daa25275cc77508e42310.json Detect It Easy

DIE是一个跨平台的应用程序,除了 Windows 版本之外,还有 Linux 和 Mac OS 版本。

floss

FLARE 混淆字符串求解器(FLOSS,以前称为 FireEye Labs 模糊字符串求解器)使用先进的静态分析技术来自动从恶意软件二进制文件中提取和反混淆所有字符串。

例子:

floss malware.exefloss --only stack tight -- suspicious.exe pestudio

pestudio的目标是发现可执行文件的伪影,以简化和加速恶意软件初始评估。

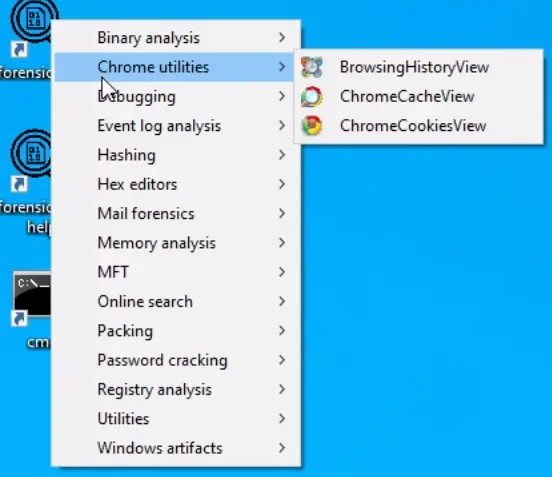

Chrome 实用程序

BrowsingHistoryView

BrowsingHistoryView是一款实用程序,可读取不同 Web 浏览器(Mozilla Firefox、Google Chrome、Internet Explorer、Microsoft Edge、Opera)的历史记录数据,并在一个表中显示所有这些 Web 浏览器的浏览历史记录。浏览历史表包括以下信息:访问过的URL、标题、访问时间、访问次数、Web 浏览器和用户配置文件。 BrowsingHistoryView 允许您查看正在运行的系统中所有用户配置文件的浏览历史记录,以及从外部硬盘驱动器获取浏览历史记录。

ChromeCacheView

ChromeCacheView是一个小实用程序,可以读取 Google Chrome Web 浏览器的缓存文件夹,并显示当前存储在缓存中的所有文件的列表。对于每个缓存文件,会显示以下信息:URL、内容类型、文件大小、上次访问时间、过期时间、服务器名称、服务器响应等。

ChromeCookiesView

ChromeCookiesView是 Google Chrome Web 浏览器标准内部 cookie 查看器的替代品。它显示 Google Chrome Web 浏览器存储的所有 cookie 列表,并允许您轻松删除不需要的 cookie。它还允许您将 cookie 导出到 text/csv/html/xml 文件中。

调试

x64dbg

x64dbg是一个适用于 Windows 的开源 x64/x32 调试器。

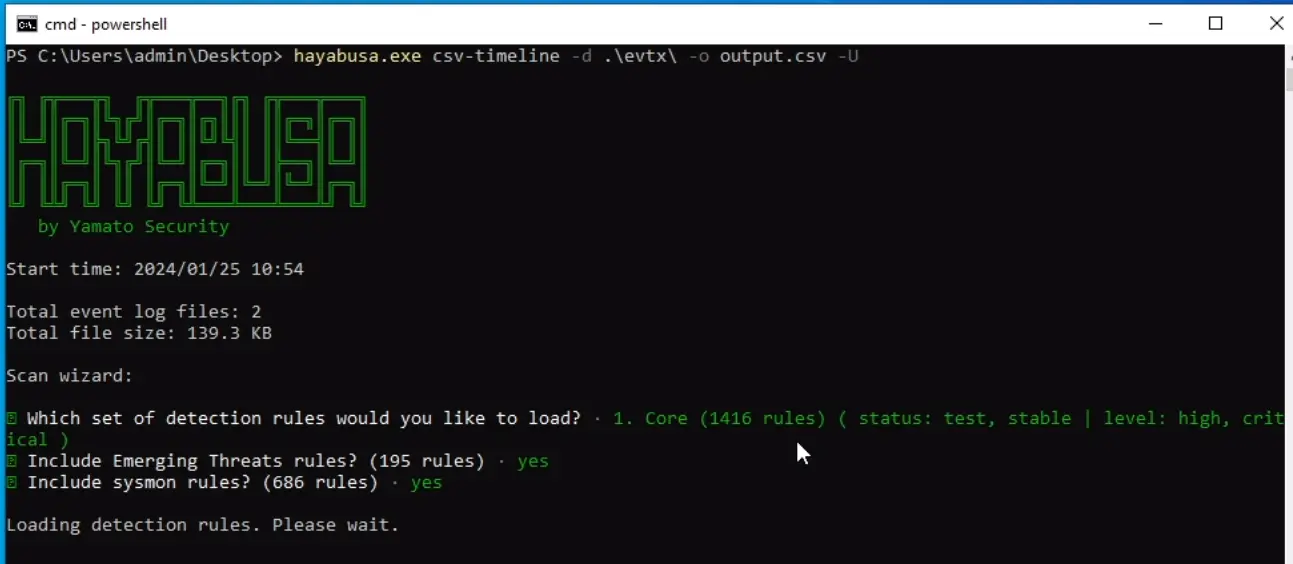

事件日志分析

Hayabusa

Hayabusa是由日本 Yamato 安全小组创建的 Windows 事件日志快速取证时间线生成器和威胁搜寻工具。

例子:

hayabusa.exe search -d ../hayabusa-sample-evtx -k "mimikatz"hayabusa.exe search -d ../hayabusa-sample-evtx -r "(?:[0-9]{1,3}\.){3}[0-9]{1,3}"hayabusa.exe search -d ../hayabusa-sample-evtx -r ".*" -F WorkstationName:"kali" Chainsaw

Chainsaw提供强大的“第一响应”功能,可快速识别 Windows 取证工件(例如事件日志和 MFT 文件)中的威胁。 Chainsaw 提供了一种通用且快速的方法,可以在事件日志中搜索关键字,并使用 Sigma 检测规则的内置支持和自定义 Chainsaw 检测规则来识别威胁。

例子:

chainsaw hunt EVTX-ATTACK-SAMPLES/ -s sigma/ --mapping mappings/sigma-event-logs-all.ymlchainsaw search mimikatz -i evtx_attack_samples/chainsaw search -t 'Event.System.EventID: =4104' evtx_attack_samples/chainsaw search -e "DC[0-9].insecurebank.local" evtx_attack_samples --json EvtxECmd

EvtxECmd是一个事件日志 (evtx) 解析器,具有标准化的 CSV、XML 和 json 输出!自定义地图、锁定文件支持等等!

例子:

EvtxECmd.exe -f "C:\Temp\Application.evtx" --csv "c:\temp\out" --csvf MyOutputFile.csvEvtxECmd.exe -f "C:\Temp\Application.evtx" --csv "c:\temp\out"EvtxECmd.exe -f "C:\Temp\Application.evtx" --json "c:\temp\jsonout" hash

HashCalc

HashCalc是一款免费计算器,用于计算文件、文本和十六进制字符串的多个哈希值、校验和和 HMAC。

Hasher

Hasher是一个计算文件哈希值的实用程序。获取哈希值

用于获取 MD5、SHA-1 和 SHA-256 哈希值的简单批处理脚本。

例子:

GetHashes file.exe 十六进制编辑器

HxD

HxD是一款精心设计的快速十六进制编辑器,除了原始磁盘编辑和主内存 (RAM) 修改之外,它还可以处理任何大小的文件。

邮件取证

MailView

MailView是一个用于查看 Outlook Express、Windows Mail/Windows Live Mail 和 Mozilla Thunderbird 消息数据库以及单个 EML 文件的实用程序。

内存取证

Volatility Workbench

Volatility Workbench是一款免费的开源工具,为 Volatility 内存分析取证工具提供图形用户界面。

MemProcFS

MemProcFS是一种将物理内存视为虚拟文件系统中的文件的简单便捷的方法。

例子:

memprocfs.exe -device c:\temp\win10x64-dump.rawmemprocfs.exe -device c:\temp\win10x64-dump.raw -forensic 1 -forensic-yara-rules c:\yara\rules\windows_malware_index.yarmemprocfs.exe -device unknown-x64-dump.raw -pagefile0 pagefile.sys -pagefile1 swapfile.sys MFT

MFTECmd

MFTECmd是 $MFT、$Boot、$J、$SDS、$I30 和 $LogFile 解析器。处理锁定的文件。

例子:

MFTECmd.exe -f "C:\Temp\SomeMFT" --csv "c:\temp\out" --csvf MyOutputFile.csvMFTECmd.exe -f "C:\Temp\SomeMFT" --csv "c:\temp\out"MFTECmd.exe -f "C:\Temp\SomeMFT" --json "c:\temp\jsonout"MFTECmd.exe -f "C:\Temp\SomeMFT" --body "c:\temp\bout" --bdl cMFTECmd.exe -f "C:\Temp\SomeMFT" --de 5-5 MFTExplorer

MFTExplorer是一个图形 $MFT 查看器。

打包器

UPX

UPX是一款免费、安全、可移植、可扩展、高性能的可执行加壳程序,适用于多种可执行格式。

例子:

upx -o packed_file.exe original_file.exeupx -d packed_file.exe XVolkolak

Xvolkolak 是一个解包模拟器。与此类程序不同,它不使用 DebugAPI 和操作系统的其他功能。

密码破解

Hash Suite Free

Hash Suite是一个用于测试密码哈希安全性的 Windows 程序。

hashcat

hashcat 是世界上最快、最先进的密码恢复实用程序,支持 300 多种高度优化的哈希算法的五种独特的攻击模式。 hashcat 目前支持 Linux、Windows 和 macOS 上的 CPU、GPU 和其他硬件加速器,并具有帮助实现分布式密码破解的功能。

例子:

hashcat -m 0 -a 0 hash.txt wordlist.txthashcat -m 1000 ntlmhash.txt -a 0 rockyou.txt Ophcrack

Ophcrack是一个基于 Rainbow Tables 的 Windows 密码破解程序。

注册表分析

RECmd

RECmd是一个强大的命令行注册表工具搜索、多配置单元支持、插件等等。

例子:

RECmd.exe --f "C:\Temp\UsrClass 1.dat" --sk URL --recover false --nlRECmd.exe --f "D:\temp\UsrClass 1.dat" --StartDate "11/13/2014 15:35:01"RECmd.exe --f "D:\temp\UsrClass 1.dat" --RegEx --sv "(App|Display)Name" 注册表浏览器(RegistryExplorer)

注册表浏览器是一个注册表查看器,具有搜索、多配置单元支持、插件等功能。处理锁定的文件。

侦探套件

Sleuth Kit tools

Sleuth Kit®是命令行工具和 C 库的集合,可让您分析磁盘映像并从中恢复文件。它在尸检和许多其他开源和商业取证工具的幕后使用。

例子:

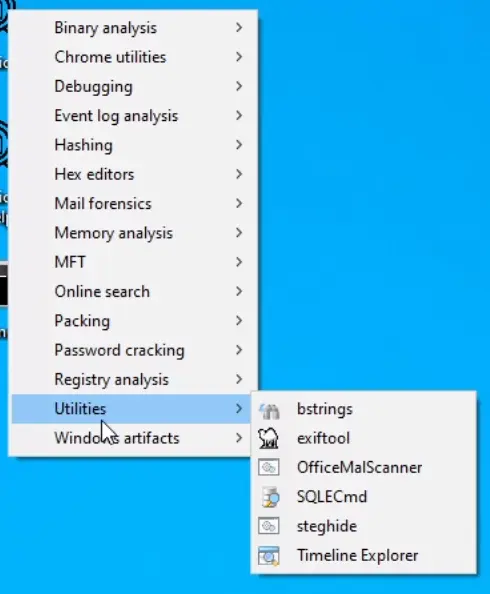

fsstat -i raw evidence.ddfls -i raw evidence.ddistat -f ext4 -i raw evidence.ddmmls evidence.ddfsstat evidence.ddimg_stat evidence.dd 实用工具

bstrings

bstrings是一个高级字符串搜索程序。

例子:

bstrings.exe -f "C:\Temp\UsrClass 1.dat" --ls URLbstrings.exe -f "C:\Temp\someFile.txt" --lr guidbstrings.exe -f "C:\Temp\aBigFile.bin" --fs c:\temp\searchStrings.txt --fr c:\temp\searchRegex.txt -sbstrings.exe -d "C:\Temp" --mask "*.dll"bstrings.exe -d "C:\Temp" --ar "[\x20-\x37]"bstrings.exe -d "C:\Temp" --cp 10007bstrings.exe -d "C:\Temp" --ls testbstrings.exe -f "C:\Temp\someOtherFile.txt" --lr cc --sabstrings.exe -f "C:\Temp\someOtherFile.txt" --lr cc --sa -m 15 -x 22bstrings.exe -f "C:\Temp\UsrClass 1.dat" --ls mui --sl BusyBox

BusyBox是一个软件套件,它在单个可执行文件中提供多个 Unix 实用程序。

例子:

busybox.exe shbusybox.exe sha1sum file.exebusybox grep test myfile.txt DD

dd命令读取一个输入块并对其进行处理并将其写入输出文件。

例子:

dd if=\\.\Volume{c18588c0-02e9-11d8-853f-00902758442b} of=c:\temp\usb1.img bs=1Mdd if=\\?\Device\Harddisk1\Partition0 of=c:\temp\usb2.img bs=1M --size --progress exiftool

exiftool是一个命令行应用程序和 Perl 库,用于读取和写入图像、音频和视频中的 EXIF、GPS、IPTC、XMP、makernotes 和其他元信息。

例子:

exiftool image.jpg Timeline Explorer

Timeline Explorer是用于查看 CSV 和 Excel 文件以及应用过滤器的工具。

yara

YARA是一款开源工具,旨在帮助恶意软件研究人员识别和分类恶意软件样本。它使得基于文本和/或二进制模式为恶意软件家族创建描述(或规则)成为可能。 YARA 是多平台的,可在 Linux、Windows 和 Mac OS X 上运行。它可以通过其命令行界面或通过带有 YARA-Python 扩展的 Python 脚本来使用。

例子:

yara /foo/bar/rules1 /foo/bar/rules2 .yara -t Packer -t Compiler /foo/bar/rules bazfileyara -r /foo OfficeMalScanner

OfficeMalScanner是一款 Ms Office 取证工具,用于扫描恶意痕迹,例如 shellcode 启发式、PE 文件或嵌入式 OLE 流。找到的文件正在被提取到磁盘。它支持反汇编和十六进制视图以及简单的暴力模式来检测加密文件。

例子:

OfficeMalScanner.exe "C:\File.xls" scan brute debugOfficeMalScanner.exe "C:\File.xls" info SQLECmd

SQLECmd是一个根据您的需要使用地图查找和处理 SQLite 文件的工具。

例子:

SQLECmd.exe -f "C:\Temp\someFile.db" --csv "c:\temp\out"SQLECmd.exe -d "C:\Temp\" --csv "c:\temp\out"SQLECmd.exe -d "C:\Temp\" --hunt --csv "c:\temp\out" steghide

Steghide是一种隐写术程序,能够隐藏各种图像和音频文件中的数据。

例子:

steghide info image.jpgsteghide embed -ef file.txt -cf image.jpgsteghide extract -sf image.jpg $I Parse

$I Parse是一个用于解析 Windows Vista 及更高版本的回收站中的 $I(索引)文件的工具。

Windows 工件

Amcache解析器

AmcacheParser是一个 Amcache.hve 解析器,具有许多额外功能。处理锁定的文件。

例子:

AmcacheParser.exe -f "C:\Temp\amcache\AmcacheWin10.hve" --csv C:\tempAmcacheParser.exe -f "C:\Temp\amcache\AmcacheWin10.hve" -i on --csv C:\temp --csvf foo.csvAmcacheParser.exe -f "C:\Temp\amcache\AmcacheWin10.hve" -w "c:\temp\whitelist.txt" --csv C:\temp AppCompatCacheParser

AppCompatCacheParser是一个 AppCompatCache 又名 ShimCache 解析器。

例子:

AppCompatCacheParser.exe --csv c:\temp -t -c 2AppCompatCacheParser.exe --csv c:\temp --csvf results.csv JLECmd

JLECmd是一个跳转列表解析器。

例子:

JLECmd.exe -f "C:\Temp\f01b4d95cf55d32a.customDestinations-ms" --mpJLECmd.exe -f "C:\Temp\f01b4d95cf55d32a.automaticDestinations-ms" --json "D:\jsonOutput" --jsonprettyJLECmd.exe -d "C:\CustomDestinations" --csv "c:\temp" --html "c:\temp" -qJLECmd.exe -d "C:\Users\e\AppData\Roaming\Microsoft\Windows\Recent" --dt "ddd yyyy MM dd HH:mm:ss.fff" JumpListExplorer

JumpListExplorer是一个基于 GUI 的跳转列表查看器。

LastActivityView

LastActivityView是 Windows 操作系统的一个工具,它从正在运行的系统上的各种来源收集信息,并显示用户所做的操作以及该计算机上发生的事件的日志。 LastActivityView显示的活动包括:运行.exe文件、打开打开/保存对话框、从资源管理器或其他软件打开文件/文件夹、软件安装、系统关闭/启动、应用程序或系统崩溃、网络连接/断开等。

LECmd

LECmd是一个解析lnk文件的工具。

例子:

LECmd.exe -f "C:\Temp\foobar.lnk"LECmd.exe -f "C:\Temp\somelink.lnk" --json "D:\jsonOutput" --prettyLECmd.exe -d "C:\Temp" --csv "c:\temp" --html c:\temp --xml c:\temp\xml -qLECmd.exe -f "C:\Temp\some other link.lnk" --nid --nebLECmd.exe -d "C:\Temp" --all PECmd

PECmd是一个预取解析器。

例子:

PECmd.exe -f "C:\Temp\CALC.EXE-3FBEF7FD.pf"PECmd.exe -f "C:\Temp\CALC.EXE-3FBEF7FD.pf" --json "D:\jsonOutput" --jsonprettyPECmd.exe -d "C:\Temp" -k "system32, fonts"PECmd.exe -d "C:\Temp" --csv "c:\temp" --csvf foo.csv --json c:\temp\jsonPECmd.exe -d "C:\Windows\Prefetch" RBCmd

RBCmd是一个回收站工件 (INFO2/$I) 解析器。

例子:

RBCmd.exe -f "C:\Temp\INFO2"RBCmd.exe -f "C:\Temp\$I3VPA17" --csv "D:\csvOutput"RBCmd.exe -d "C:\Temp" --csv "c:\temp" RecentFileCacheParser

最近的文件缓存解析器。

例子:

RecentFileCacheParser.exe -f "C:\Temp\RecentFileCache.bcf" --csv "c:\temp"RecentFileCacheParser.exe -f "C:\Temp\RecentFileCache.bcf" --json "D:\jsonOutput" --jsonpretty SBECmd

SBECmd是用于导出 shellbag 数据的命令行版本。

例子:

SBECmd.exe -d c:\temp\hives --csv c:\temp\sbeoutSBECmd.exe -d c:\temp\hives --csv c:\temp\sbeout --tz "US Eastern Standard Time"SBECmd.exe -d c:\temp\hives --csv c:\temp\sbeout --dedupe SDBExplorer

SDBExplorer是一个 Shim 数据库 GUI 工具。

Thumbcache viewer

Thumbcache Viewer允许您从 Windows Vista、Windows 7、Windows 8、Windows 8.1、Windows 10 和 Windows 11 上找到的thumbcache_*.db 和 iconcache_*.db 数据库文件中提取缩略图图像。

WFA

WFA解码并分析 Windows 操作系统使用的一些特殊文件。

WinPrefetchView

WinPrefetchView是一个小实用程序,它读取系统中存储的 Prefetch 文件并显示其中存储的信息。通过查看这些文件,您可以了解每个应用程序正在使用哪些文件,以及 Windows 启动时加载哪些文件。

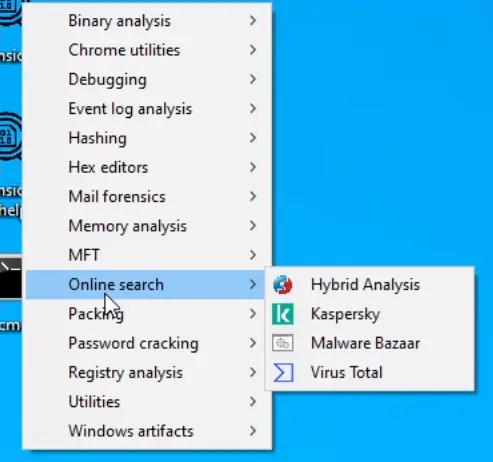

工具截图

下载地址

检验码

MD5: 38A940FA36F6B18D9C31F33B0B840594SHA-1: C2D5BC1762ED6D34ED6963842EA722589453154ASHA-256: 80181FD4F729464A92E0D3274A7AA3F732F1B7BDFF5473E4E3DAB8B1E47AF168项目地址

GitHub: